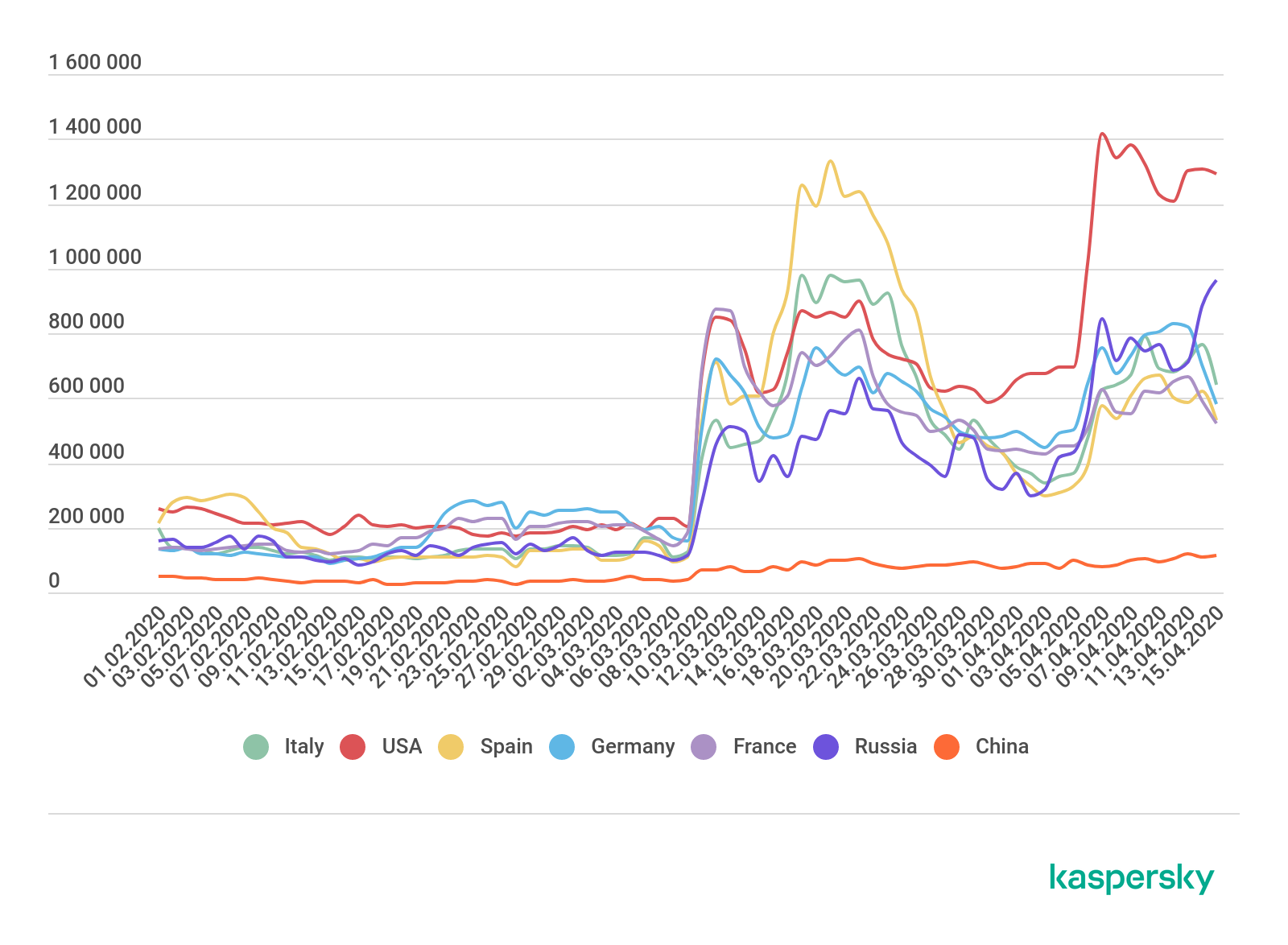

Según un informe de Kaspersky, los ciberataques a los sistemas de escritorio remoto se han cuadruplicado en España durante el confinamiento. Hasta hace no mucho, este tipo de ataque tan común rondaba los 150.000 intentos al día. Pero a partir del encierro por la actual pandemia de la COVID-19 esta cifra se ha disparado: hasta un millón de intentos diarios. ¿La razón? Los RDP y las distintas herramientas online para trabajar de forma remota.

De casi 29 millones de intentos durante febrero de 2020 a casi 100 millones durante el mes de marzo de 2020, un incremento del 236%. España tampoco ha sido ajena a estas cifras, con un aumento de 4,7 millones en febrero a 19,2 millones, y días que alcanzaron el millón de ataques diarios. Ante una situación semejante, ¿cómo podemos blindarnos?

Ciberataques por la fuerza bruta

Un RDP es un protocolo de escritorio remoto, un recurso para administrar de forma remota equipos Mac/Linux o Windows recurriendo a una conexión de red. El usuario introduce unas credenciales para acceder y, desde este escritorio, se pueden utilizar la gran mayoría de archivos, recursos y programas instalados, de manera que un escritorio remoto apenas dista de un escritorio normal y corriente.

Los ataques de fuerza bruta son un recurso común para hacerse con las credenciales del usuario: la máquina va probando sin parar distintas credenciales, algunas comunes, mediante ensayo-error, hasta dar con la combinación acertada. Una vez entra dentro del sistema, el cibercriminal tiene el control total, puede utilizar el email corporativo para falsear documentación, robar datos confidenciales, practicar espionaje empresarial o incluso secuestrar los archivos y pedir un rescate (ransomware).

El proceso de ataque por fuerza bruta no requiere de un gran despliegue informático: un troyano como Emotet o TrickBot instala un módulo DLL para llevar a cabo este bombardeo de contraseñas erróneas, anulando los sistemas de bloqueo por exceso de intentos.

Durante el confinamiento, muchas empresas se han visto obligadas a mudar sus entornos de trabajo al VNC (Virtual Network Computing), presionando para que los trabajadores transformen sus equipos personales en ordenadores de empresa. En la migración, muchos empleados no han contado con las medidas de seguridad adecuadas. Este ha sido el terreno abonado para el lucro de muchos expertos cibercriminales en sectores como el educativo o el financiero.

Cómo protegerse de estos ataques

Este es uno de los muchos tipos de ataque, entre los que destacan el DoS (de denegación de servicio), el ARP Spoofing o el phishing (suplantación de identidad) para instalar troyanos y secuestrar datos. Pero podemos protegernos de ellos mediante una serie de buenas prácticas como las que siguen:

- Utilizar siempre contraseñas de seguridad fuerte, que combinen mayúsculas, minúsculas, números, símbolos y sean cambiadas una vez al mes o cada pocos meses.

- Mantener actualizados los dispositivos usados, aplicando los últimos parches en materia de seguridad.

- Utilizar la encriptación de disco, cifrando toda la información contenida dentro del PC que estés usando.

- Recurrir a un antivirus o herramienta de seguridad corporativa para proteger tu sistema en todo momento.

- Activar autenticación de dos factores (A2F) siempre que sea posible. Se denomina así a la autenticación que requiere de un dispositivo externo para validar el login a un servicio. El primer factor se compone de la combinación de nombre de usuario y contraseña. El segundo puede hacer referencia a un pin enviado a un móvil o tablet de tu posesión.

- Utilizar una VPN corporativa y otra personal. Como ya hemos comprobado en otras ocasiones, una Virtual Private Network no es otra cosa que un túnel que redirige todo nuestro tráfico a un servidor externo a nuestra dirección real, de manera que disminuye el riesgo de ciberataques mediante intrusión a esos datos, al cifrarlos y falsear nuestra localización real. A cambio, nuestra velocidad de navegación y ancho de banda se verán reducidos.

- Utilizar Autenticación a nivel de red (NLA). Este método mejora la seguridad del host al exigir una autenticación del usuario antes de establecer conexión directa con el escritorio remoto, antes siquiera de que aparezca la pasarela visual de login (de inicio de sesión). De esta forma evitamos que terceros puedan ejecutar el entorno del desde un acceso remoto no vinculado. Sin autenticación, la NLA puede bloquear el acceso RDP a la máquina virtual en cuestión.

- No almacenar datos en el navegador ni compartir nuestro equipo de trabajo con otros usuarios. Es importante no dejar rastros o cachés residuales con datos sensibles de ser utilizados en nuestro perjuicio. Por supuesto, ni realices compras con el equipo de trabajo —habiendo vinculado datos de pago como tus tarjetas de crédito— ni permitas que sea un PC para jugar o simplemente chatear por Jitsi, Zoom, Meets…

- Crea copias de seguridad instantáneas de tu disco, almacenadas en un sistema externo e independiente, de manera que puedas volver a restaurar tu sistema en caso de intrusión a la red virtual de tu empresa.

- Y, por último, nunca aceptes la instalación de software desconocido o no original, descargado de webs poco seguras. Serán la puerta de entrada a exploits y vulneraciones graves.

Por Israel Fernández

Imágenes | Pixabay (caballo de Troya, ransomware), Kaspersky, Avast